オンライン決済を導入したい、またはすでに導入している人も昨今目にする「3Dセキュアの義務化」について

気になっていませんか。

3Dセキュアの義務化はいつから?いつまでに対応しなければいけないの?対象者は?対応しないとどんな罰則があるの?

おおよそこのような疑問を抱えていると思います。

クレジットカード情報の漏えいや不正利用が年々増加している今、国際カードブランドや金融庁・経済産業省は一貫して”追加認証”の強化を推奨しています。その代表格が、本人認証サービスである3Dセキュア(EMV 3-D Secure)です。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアは、カード番号や有効期限に加えてOTP※1 や生体認証を要求することで、第三者によるなりすまし決済を大幅に減少させる仕組みです。不正チャージバック対応※2 のコスト削減やブランドイメージ向上に直結する一方で、「実装コストが高い」「UIが煩雑になり購入離脱率が上がるのでは」といった不安を持つ事業者も少なくありません。

とくに、追加認証に伴う画面遷移やアプリ切り替え、SMSコードの入力、読み込み遅延やタイムアウト時の再試行など、ユーザーの操作が増える場面では負担が大きくなりやすいためです。

※1 OTPとはワンタイムパスワードのこと。一度限り有効なパスワード。SMSやアプリで送信される6桁程度の数字で、通常60秒~数分で無効になる。

※2 不正チャージバックとは、カード保有者が「身に覚えのない請求」として異議申し立てを行い、加盟店(ECサイト等)が売上金の返金を求められる仕組み。不正利用が原因の場合、カード保有者は支払わなくて済むが、代わりに加盟店(ECサイト等)は商品を失い、売上も回収できないという二重の損失を被ることになる。

しかし、主要カードブランド(Visa、Mastercard、JCB、American Expressなど)が“セキュリティ基準を満たさない加盟店には責任転嫁(ライアビリティシフト)を求める”方針を示している以上、導入しないことで生じるリスクは日に日に大きくなっています。

本記事では、3Dセキュア義務化の最新動向と法律上の位置づけを整理しながら、導入メリット・運用コストの現状、対応フロー、成功事例までを徹底解説します。ECサイト運営者からSaaS事業者、自治体・公共機関まで、オンライン決済を安全に伸ばしたいすべての方に向けた”完全ガイド”としてご活用ください。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

基礎から学ぶ「3Dセキュアとは?」

3Dセキュアは “インターネット上の本人確認” の世界標準です。

3Dセキュア(EMV 3-D Secure)は、Visaが最初に提唱したもので、現在ではVisa・Mastercard・JCB・American Express・Diners Clubの国際5ブランドが共同で推進するオンライン決済向け本人認証サービスとなりました。

カード番号と有効期限だけで完了していた従来の非対面決済に”もう一段”の認証ステップを加えることで、第三者によるなりすましを大幅に抑制します。なお、3Dセキュアの導入は2025年4月以降、国内すべてのEC加盟店で原則、義務化されています。

3Dセキュアの基本

3Dセキュアの「3D」”3つのドメイン(3 Domains)”を指し、これらの間で認証データをやり取りするアーキテクチャに由来し「3Dセキュア」と呼ばれています。

①3Dセキュア「3D」の中身と役割・対象例の一覧

| ドメイン | 役割 | 担い手の対象例 |

|---|---|---|

| Issuer Domain (イシュアドメイン) | 発行会社(カード会社)とカード会員を結ぶ ※イシュア(Issuer)= クレジットカードを発行する金融機関。カード会員の信用審査や利用限度額の設定、請求書発行などを行う | 三井住友カード、JCB 、三菱UFJニコス、トヨタファイナンス、クレディセゾン、ライフカードなど ※JCB、American Expressは国際ブランドだがイシュアドメインでもある |

| Acquirer Domain (アクワイアラドメイン) | 加盟店と決済代行を結ぶ ※アクワイアラ(Acquirer)= 加盟店契約会社。ECサイトなどの加盟店と契約し、売上金の入金処理を行う | SBペイメントサービス、Stripe Payments 、JCBや三井住友カード、三菱UFJニコス、オリエントコーポレーションなど |

| Interoperability Domain (インターオペラビリティドメイン) | 各種ネットワークを統括 | VisaNet、Mastercard Network など |

②3Dセキュアのバージョン

従来のバージョン1.0から現在バージョン2.0(EMV 3-D Secure)へ進化しています。

バージョン1.0は会員が事前登録した固定パスワードを入力する方式で、バージョン2.0は、さらに1段階、認証フローが追加されたものです。認証方法はOTP(ワンタイムパスワード)やプッシュ通知、生体認証、リスクベース判定などで選択することができます。

なお、取引ごとに140以上のリスクシグナル(端末情報・購入金額・配送先など)を検証し、リスクが低い場合は認証スキップ(フリクションレス)も可能なため、利便性とセキュリティを両立できます。

③チャージバック責任のシフト(ライアビリティシフト※)

※ライアビリティシフトとは、不正利用によるチャージバック発生時の責任(損失負担)が、3Dセキュア導入済みの加盟店からカード会社側に移行する仕組み。なお、導入していない加盟店は損失を100%負担することになります。

認証成功取引は原則としてカード会社側が負担します。

導入しない加盟店は、不正被害コストを100%自社負担するリスクが残ります。

導入効果の定量例

・EMV 3-D Secure 2.0のリスクベース認証により、不正利用リスクの高い取引を効果的に防止

・優良ユーザの約95%は追加認証なしで決済完了(フリクションレス認証)を実現

・本人認証が成功した取引は、原則としてチャージバック時の損失をカード会社が負担(ライアビリティシフト)

これらの数字は、単に”セキュリティ強化のため”という枠を超え、売上・ユーザ体験・業務コストの3つの側面に大きな影響を与えることを示しています。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

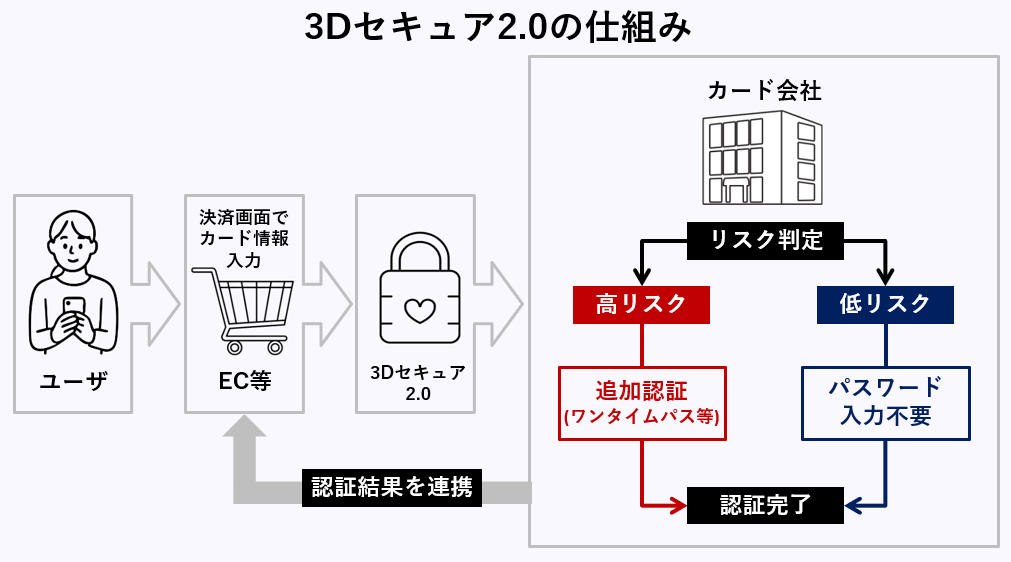

3Dセキュアの仕組みと特徴

3Dセキュアは、インターネット決済時にカード番号と有効期限に加え、カード所有者本人しか知らないワンタイムパスワード(OTP)や生体認証などで追加認証を行うことで、二段階の認証(2FA)となり不正利用を防ぐ仕組みです。以下で実装の流れや課題などをお伝えします。

二段階認証(2FA)の実装

二段階認証(2FA)を実装するには、SMS認証、認証用アプリ、物理的なセキュリティキー、生体認証などの認証方法を組み合わせる必要があります。ログインパスワード(第一要素)に加えて、別の要素による認証を求めます。

下記はその具体的な流れです。

1. 決済フォーム送信後、カード発行会社の認証サーバー(ACS)が介在

2. ユーザーのスマホSMSやアプリにOTPを送信、あるいは指紋・顔などの生体認証で即時承認

3. 認証結果(SUCCESS/FAILED)がECサイトへ非同期返却され、決済確定

リスクに応じた認証EMV 3-D Secure 2.0では、取引属性と過去の不正パターンを機械学習で評価。リスクが低ければフリクションレス(追加入力不要の認証)承認し、高リスクのみ追加認証を要求します。この仕組みが「認証は煩雑」という旧来のデメリットを最小化しています。

離脱率(Abandonment Rate)の課題

認証画面が表示される取引では平均15~25%の離脱が観測されたという国内最新レポートも存在します。特定ブランドの海外発行カードでは離脱率80%弱という極端なケースも一部報告されており※、UI/UX改善とFAQ整備は必須です。

※参考:Akuru「3-Dセキュアの離脱率は?義務化後の課題」

それでも”不正ゼロ”ではない現実

スマホ盗難など”所持型”のリスクにはOTPすら突破される恐れがあります。

なお、昨今はフィッシングサイトでOTPをリアルタイム中継する「MITM型攻撃」※も出現しています。

3Dセキュアは強力な第一防衛線ですが、行動分析や不正検知SaaSとの”複数の対策を組み合わせた防御”が推奨されます。

※MITM型攻撃とは、Man-In-The-Middle attack 中間者攻撃のこと。不正者が本物のサイトと利用者の間に入り込み、利用者が入力したOTPをリアルタイムで盗み取って本物のサイトに転送する手口。

国際潮流と日本市場

EUではPSD2※ で強制適用され、導入済み加盟店比率は90%超にのぼります。

日本では経産省指針により2025年4月から原則必須としており、未対応の加盟店は決済サービス停止の可能性も十分考えられます。様々な事情で導入できない加盟店はゆくゆくカード決済をなくし、同業他社にユーザを取られることになるでしょう。

※ PSD2(Payment Services Directive 2)EU圏内の決済サービス指令第2版。オンライン決済時の強力な顧客認証(SCA)を義務付け、セキュリティ強化を図る規制。

【まとめ】3Dセキュア仕組みと特徴

1. 3Dセキュアは本人確認+ライアビリティシフトで加盟店の不正リスクを大幅に低減

2. EMV 3-D Secure 2.0はリスクベース認証でユーザー体験を維持しながら導入効果を最大化

3. 離脱率対策としてUI/UX最適化、FAQ整備、代替決済手段の併用が不可欠

4.義務化期限(2025年3月)を見据え、今から計画的にシステム改修とユーザ周知を進めることが成功の鍵

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュア義務化の背景と法律上の位置づけ

3Dセキュアの導入は「法律で義務付けられているわけではない」にもかかわらず、実質的にはすべてのEC加盟店に対して強く求められています。それはなぜか?結論からいうと、3Dセキュアが義務化されたのは、カードの不正利用が増えたからです。

とくに2020年代に入り、国内外でクレジットカードのなりすまし決済が急増しました。

不正利用による被害は2024年度で過去最高の約555億円に達しており、5年間で160%の増加率となります。なお、被害の9割以上を占めるのはカード番号盗用型のEC決済です。

コロナ以降、成長スピードが加速しているEC市場一方で、本人確認の脆弱さが放置されれば消費者保護だけでなくキャッシュレス推進政策そのものの信頼を揺るがしかねません。

こうした状況を受け、経済産業省とカード業界は段階的に「EMV 3-D Secure(=3Dセキュア)導入を”原則必須”とするロードマップ」を策定したというわけです。

3Dセキュア必須化の経緯

2020年代に入り、国内外でクレジットカードのなりすまし決済が急増しました。日本国内のカード不正利用額は2024年に555億円と過去最高を更新し、前年比で2.6%増加と報じられています。EC市場が右肩上がりで成長する一方、本人確認の脆弱さが放置されれば消費者保護だけでなくキャッシュレス推進政策そのものの信頼を揺るがしかねません。こうした状況を受け、政府とカード業界は段階的に「EMV 3-D Secure(=3Dセキュア)導入を”原則必須”とするロードマップ」を策定しました。

時系列で見る3Dセキュアの動き

- 2022年3月:クレジットカード・セキュリティガイドライン4.0版

-

経済産業省・金融庁・カードブランド各社が連名で改訂を発表。「2025年3月末までに原則すべてのEC加盟店で3Dセキュア導入を完了させる」ことを明文化。さらに不正被害が多い加盟店には早期導入を要請する方針を打ち出しました。

- 2023年~2024年:実装支援フェーズ

-

決済代行会社(PSP)やアクワイアラー(加盟店契約会社)に対し、加盟店がスムーズに3Dセキュアへ移行できるよう技術マニュアル・APIサンドボックスなどを整備。イシュアー(クレジットカード発行会社)側にも固定パスワードからワンタイムパスワード等への移行を進めるよう求めました。

- 2025年3月5日:ガイドライン6.0版 公表

-

経済産業省は改めて「全EC加盟店は2025年3月末までに3Dセキュア導入を完了」との目標を再確認。併せて、導入後も不正状況に応じた追加対策や適切なログイン認証を求めるなど、より実務的な要件を追加しました。

このように日本では官民一体のセキュリティ強化施策として義務化が進行しており、「導入は大規模企業だけで十分」という時代はすでに終わっています。

加えて、EUではPSD2の強力な強制力(SCA=Strong Customer Authentication)が2019年から段階適用され、3Dセキュア未対応加盟店は決済処理自体が拒否されるケースも発生しています。国際ブランド各社が「グローバル標準=3Dセキュア」という共通認識を示している以上、日本の事業者は海外と比べ遅れたスタートであることを認識しなければなりません。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

法律・ガイドライン上の位置づけと”原則義務”の正体

「3Dセキュアを導入しなければ法律違反になるのか?」と尋ねられたら、答えはNoです。

現行の割賦販売法や資金決済法には”3Dセキュア導入義務”という条文は存在しません。しかしガイドライン6.0版は、カード情報取扱事業者が遵守すべき”準則”と位置付けられており、以下のような“実質的な拘束力”が働きます。

【表】3Dセキュア導入に関わる主要規制と未対応時のリスク

| 規制・基準 | 法的ステータス | 未対応時の想定リスク |

| 経産省・金融庁「クレジットカード・セキュリティガイドライン」 | 行政指針(努力義務) | ガイドライン違反を理由にカード会社が加盟店契約を停止/PSP(決済代行会社)がサービス提供を拒否 |

| 国際ブランドルール(Visa、Mastercard等) | 契約上の義務 | ライアビリティシフトにより不正チャージバック損失を全額負担 |

| 資金決済法・割賦販売法 法律 | (直接規定はなし) | 個人情報漏えい時の報告義務・行政処分の可能性 |

特にインパクトが大きいのがライアビリティシフトです。

3Dセキュアを導入していれば、認証済み取引の不正発生時は原則カード発行会社が損害を負担します。しかし未導入加盟店の場合、同じ不正取引であっても加盟店が100%自己負担となるため、損失規模が一気に拡大します。また、アクワイアラー(加盟店契約会社)やPSP(決済代行会社)は2025年4月以降、未導入加盟店との新規契約を原則締結しない方針を示しており、「導入しない=決済手段を失う」状態に陥る可能性があります。

さらにガイドラインが努力義務であっても、民事上の安全配慮義務の一部とみなされる余地があります。たとえば情報漏えいやチャージバック被害で訴訟に発展した場合、「3Dセキュアの必要性が周知されていたのに導入していなかった」という事実が過失認定の根拠となり、損害賠償額が増大するリスクが高い点も見逃せません。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアを導入するメリットと必要性

ここまでで、3Dセキュア義務化の背景やガイドライン上の位置づけ、導入しない場合のリスクを整理してきました。

本章では視点を変え、3Dセキュアを導入することで得られる具体的なメリットにフォーカスします。チャージバック損失や不正リスクの軽減といった「守り」の効果だけでなく、顧客の安心感やブランドイメージ向上、広告・サポートコスト削減など、事業成長につながる「攻め」の効果についても順番に見ていきましょう。

導入メリット:不正リスクの軽減とブランドイメージ向上

3Dセキュアの導入によって得られる効果は、不正利用対策だけにとどまりません。チャージバック損失の削減、CVRの改善、顧客からの信頼向上など、事業運営に直結する複数のメリットがあります。ここでは、特にEC事業者やサブスク型サービスで影響の大きいポイントを順番に解説していきます。

(1) チャージバック損失を大幅に削減

3Dセキュアで本人認証を完了した取引は、国際ブランドのルールによりチャージバック責任が発行会社側へ移転(ライアビリティシフト)します。また、国内EC事業者の導入事例では、3Dセキュアを不正検知サービスと組み合わせた結果、チャージバック損失が年間で約90%減少したという報告※もあります。このように、3Dセキュアは単体でも不正防止に有効であり、他の対策と併用することで、月数十万円規模の不正被害を大幅に抑えられる可能性があります。

※参考:株式会社マクニカ「Sift – ユーザー事例」より

(2)ユーザの安心感とCVR向上

信頼性を可視化する表示を導入することで、購買行動を後押ししたという実証例もあります。たとえば、ある A/B テストでは、Nortonが提供しているセキュリティ認証サービス「ノートンセキュアドシール(旧ベリサインシール)」 のバッジをフォームに追加したところ、送信率が42%増加 したという報告があります。※1

また、Norton(米国シマンテック社が提供するセキュリティブランド) のバッジを既存のセキュリティ表示と併用したケースでは、12.2%のコンバージョン率向上 という結果も得られています。※2

このように、セキュリティや信頼性に関する表示を丁寧に設計・配置することは、初回利用時の心理的ハードルを下げ、リピート購入にも好影響を与える可能性があります。

参考※1:drip「How to Use E-Commerce Trust Badges (Backed by Data)」

参考※2: Conversion Team「Simple Trust Badge Test Delivers 12.2% Conversion Rate Boost」

(3)広告費・カスタマーサポートコストの圧縮

チャージバック対応には、ユーザとのメール/電話応対や国際ブランドへの異議申し立て資料作成など、1件当たり平均1.5時間の人的コストがかかると言われます。3Dセキュアで不正発生件数を抑えられれば、「広告→獲得→不正」の無駄打ちを根本的に減らせ、サポート部門の工数も最小化できます。

(4) 越境EC/B2B決済の取引額拡大

海外発行カードユーザーの中には、セキュリティ未対応サイトを避ける傾向があるとの指摘があります。3Dセキュア表示の有無が離脱に影響すると推察される事例も報告されており、特に認証手順が煩雑になると、カート放棄率が一定程度上昇する傾向が見られるというデータもあります。

たとえば、Verified by VisaやSecureCodeの認証ロゴを表示したことで、訪問者の 10~12%程度が離脱した可能性を指摘する記事もあります(※)。

このような背景を踏まえ、UI/UXや信頼表示の最適化は、越境EC/B2B決済の強化には避けて通れない要素と言えます。

※参考:「Are Verified by Visa and MasterCard SecureCode Conversion Killers?」

3Dセキュア導入メリットまとめ

・金銭的メリット:チャージバック/不正検知ツール費用の大幅削減

・ マーケティングメリット:CVR・LTV向上、海外ユーザー獲得

・ ブランドメリット:コンプライアンス遵守・ユーザ信頼の可視化

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

なぜ今、3Dセキュアが”必須”とされるのか

3Dセキュアには、不正防止やブランド価値向上といった多くのメリットがある一方で、「なぜ今これほどまでに導入が強く求められているのか」という点は、事業判断を行う上で非常に重要です。

本章では、義務化が加速している背景を、最新の不正被害データや国際ブランドの方針、ガイドラインの動向など、多角的な視点から整理します。

(1) 不正被害の伸びが”市場成長率を上回る”危険水域

日本クレジット協会の最新統計によれば、2024年の国内クレジットカード不正利用被害額は555億円と過去最高を記録し、前年から2.6%増加しました。2025年1~3月期も前年同期比+69億円の増勢で推移しており、市場規模成長(+1.8%)より速いペースです。

(2) ガイドライン×ブランドルールによる”実質停止リスク”

前章で触れた通り、経産省ガイドライン6.0版は「2025年3月末までに原則導入完了」を掲げ、主要PSP(決済代行会社)は同年4月以降未導入加盟店との新規契約を停止する方針です。さらにVisa・Mastercardは「3Dセキュア未対応加盟店で発生した不正取引は加盟店責任」と通知しており、導入しない=決済サービスの維持が困難という状況が現実化しています。

(3) UX課題が”フリクションレス認証”(追加入力不要の認証)で大幅に解消

「認証が面倒で離脱率が上がるのでは」と懸念する事業者は多いものの、EMV 3-D Secure 2.0は複雑なリスクシグナルを用いた判定で追加入力(ワンタイムパス不要)の手間を削減できるとされます。実際に、追加認証を出し分けすることにより、ECなどの「カゴ落ち(購入離脱)リスク」が軽減できたなどの事例も公表されています。

(4) 複合型セキュリティ対策の”中核”としての位置付け

フィッシングやアカウントリスト型攻撃は進化を続けており、3Dセキュア単独で”完全防御”は不可能です。それでも、複数の対策を組み合わせた防御の最前線としてカード発行会社主体の本人認証を導入することは、行動分析型ADSや機械学習型不正検知エンジンの前提インプットになります。未対応のままでは、これら上位レイヤーのセキュリティスコアが下がり、検知精度が落ちるという副作用にも注意が必要です。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュア義務化への具体的な対応ステップ

義務化の背景と導入メリットを踏まえると、次に気になるのは「具体的に何から着手すべきか」という点です。

3Dセキュアの導入は、契約内容の確認からシステム接続、検証、本番移行まで、いくつかのフェーズを順番に進める必要があります。本章では、実務で必ず押さえておくべき流れと、つまずきやすいポイントを整理しながら、スムーズに導入を進めるための具体的な手順を解説します。

導入フローとシステム連携のポイント

まず押さえておきたいのは、「契約」「接続」「検証」「本番移行」という4段階を抜け漏れなく踏むことです。

とくに中小規模のECサイトは「決済代行会社(PSP)=実装の窓口」になるため、以下の要件を整理したうえで商談に臨むと、見積もりやスケジュールがブレにくくなります。

【表】3Dセキュア導入における4フェーズと主なチェックポイント

| フェーズ | 主なタスク | チェックリスト |

|---|---|---|

| 契約 | 既存決済プランがEMV 3-D Secure 2.0をカバーしているか確認 | 主要ブランド(Visa/Mastercard等)すべて対応か/追加手数料の有無/ライアビリティシフト条件 |

| 接続 | サーバー間通信 or JavaScript SDK でAPI連携 | カード登録API・決済APIそれぞれで「authenticationResult」フィールド受信可否/3DS Method URLの自動呼び出し |

| 検証 | テストカードで”チャレンジフロー”(追加認証画面)と”フリクションレス”(追加入力不要の認証)を再現 | 少なくとも成功/失敗/タイムアウトの3パターンログを取得し、DBへ永続化 |

| 本番移行 | メンテナンス告知→夜間デプロイ→監視強化 | CloudWatch・Datadog等で「3DS認証失敗率」を1週間モニタリング |

日本国内大手決済会社SBペイメントサービスの最新ガイドでは「実装~本番移行で平均4~6週間」が目安とされており、2025年3月の義務化期限に対して逆算スケジュールを組むことが推奨されています。

3Dセキュア対応オプションの選定・申請・導入手続き

■対応オプションの選定

対応オプションの選定は、決済代行により「ゲートウェイ組み込み型」と「ホスト決済ページ型」の2系統が用意されています。

- ゲートウェイ組み込み型(最も柔軟)

-

・サイト側UIを自前で保持できる

・JavaScript SDK で「3DS Method」「Challenge」をオーバーレイで完結・

・注意点:iframe ポリシー、Content-Security-Policy の追加設定が必要 - ホスト決済ページ型(最も簡便)

-

・ユーザーがリダイレクト先でカード情報と本人認証を入力

・PCI DSSフルスコープを避けられる一方、デザイン自由度は低い

【表】申請時の主要ドキュメント

| 書類 | 内容 | 誰が提出するか |

| 3DSアプリケーションフォーム | 取引種別・予想月間件数 | 加盟店(事業者) |

| 3DSテストレポート | テスト結果ログ一式 | PSP or SIベンダー |

| ロールバック計画書 | 障害発生時の復旧手順 | SIベンダー |

Adyen※やStripe※など一部グローバルPSP(決済代行会社)は「セルフサービス設定→即日テスト環境発行」の流れですが、国内PSPは書面承認→環境払い出しまで1~2週間かかるケースが多い点に注意してください。

※Adyen(アディエン)とは、オランダ発のグローバル決済プラットフォーム。世界中の大手企業が利用しています。

※Stripe(ストライプ)とは、米国発の決済サービスのことです。開発者向けAPIの使いやすさで人気があります。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

ユーザへの周知・サポート方法

3Dセキュア2.0は取引の最大95%がフリクションレスで完了する見込みとされる一方、本人確認画面が表示された時の操作性が悪ければ離脱が一気に顕在化します。実装直後は以下の”4点セット”でユーザを迷わせない導線を整えましょう。

【表】3Dセキュア導入後に整備すべき4点セット

| タッチポイント | 推奨アクション例 |

| 決済ボタン上 | 「ご利用カードによってワンタイムパスワード入力が必要になる場合があります」バッジ表示 |

| 決済完了メール | 認証に失敗した場合の再購入手順(FAQリンク)を追記 |

| FAQ | 「SMSが届かない」「チャレンジ画面が真っ白」など、問い合わせ上位10件を図解付きで掲載 |

| カスタマーサポート | 認証失敗ログ(EC側トランザクションID + IssuerCode)をオペレーター画面に自動表示し、再試行リンクを即送付できる仕組みを用意 |

高齢者層やB2B購買担当などワンタイムパスに不慣れな利用層の場合には、手順を補助するPDFマニュアルをメールで自動送信すると問い合わせ削減効果が大きいという報告もあります。

ケーススタディ:定期購入サービスでの3Dセキュア活用例

サブスクリプション型ECでは、初回購入時のみ本人認証を行い、2回目以降の自動決済では認証を省略する仕組みが一般的です。これは、国際カードブランドが定期的な自動引き落とし(事業者側から実行する継続課金)を「追加認証不要」として認めているためです。

この仕組みにより、以下3つのメリットを実現できます。

まさに、安全性と利便性を両立させた好例といえるでしょう。

定期購入における認証の流れ

- 1.初回購入時

-

ユーザ自身がカード情報を入力し、本人認証を完了 → 成功すると、カード情報が安全に保存される(トークン化)

- 2.2回目以降の自動決済

-

保存されたカード情報を使って事業者側が自動的に決済 → 通常は追加認証なしで決済完了

- 3.例外的なケース

-

カード会社が「リスクが高い」と判断した場合のみ、ユーザに再度認証を求める場合がある(例:高額商品への変更、長期間利用がなかった後の再開など)

このように、初回だけしっかり本人確認を行い、その後は自動化することで、セキュリティと利便性のバランスを保っています。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュア導入事例と成功のポイント

3Dセキュア導入で不正決済被害70%削減に成功した事例チャージバック70~90%削減のリアルな事例をご紹介します。

成功事例1.宿泊予約サイト

宿泊予約サイト運営するA社は、カード不正が急増した2020年に3Dセキュアと不正検知SaaSを併用導入。導入前後を12か月比較したところ、チャージバック発生額は約40%減少、未然検知数は数百件規模で減少したと公式レポートで報告されています。宿泊という高単価商材でも実証されたことで、旅行・チケット業界へ波及的に導入が進みました。

成功事例2.請求管理サービスサイト

SaaS型の請求管理サービスを運営するB社は、決済画面に「本人認証済み」バッジを掲示したA/Bテストを実施。3Dセキュア導入済みグループは未導入グループと比べ、初回成約率が+2.4pt、90日以内のリピート率が+6pt向上したとのこと。安全性を可視化するだけで”安心材料”として働く好例です。

成功事例3.カートASP

定期通販向けASPを手掛けるE社では、EMV 3-D Secure対応を標準化したところ、B2C店舗ではチャージバック工数が減るだけでなく広告費あたりのCV獲得単価(CPA)が15~18%改善したという事後検証が出ています。広告→購入→不正という”無駄ループ”を断つことで、マーケティング費用の最適化にも直結する点が注目されました。

成功事例4.越境ECサイト

EUではPSD2により3Dセキュアが法的義務化されているため、未対応サイトからの離脱が顕著。アパレル越境ECを運営するD2Cブランドでは、ヨーロッパIPの決済を調査した結果、導入前は離脱率26%だったのに対し、導入後は離脱率が11%まで抑制されしました。

「フリクションレス認証」(追加入力不要の認証)が9割超を占め、”余計な入力を求められない”というUXが功を奏した形です。

こうした事例は「セキュリティ投資=コスト」ではなく、売上とユーザ体験を同時に伸ばす戦略的投資であることを示しています。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュア非対応カードへの対処法

3Dセキュア2.0はすべてのカードで対応できるわけではありません。対応できないカードの種類と非対応の理由、運用におけるリスク分散方法などをお伝えします。

“すべてのカードで動く”わけではない現実

3Dセキュアは国際5ブランドが旗振り役ですが、実際には発行会社(Issuer)側が本人認証サーバーを実装していないケースが残っています。典型例は以下の通りです。

【表】3Dセキュア非対応カード例

| カード種別 | 非対応・制限が起こりやすい理由 |

| 一部の海外発行クレジットカード | ローカルブランド仕様でACS未実装/Issuerが3Dセキュアライセンス取得前 |

| 法人カード・コーポレートカード | 作業効率優先でOTP運用が敬遠され、認証機能を無効化している場合がある |

| デビット・プリペイドカード | リアルタイム残高照会方式のため、発行会社が本人認証を省略しているケース |

| 旧仕様カード(磁気専用など) | ICチップ搭載義務化以前に発行され、Issuerが刷新を完了していない |

例えばモバイルSuicaやドコモd払いの利用ガイドを始め様々なEC、加盟店サイトで「本人認証サービス非対応カードは決済不可」と明記されており、ブランドロゴがあっても決済に失敗することをあらかじめ説明しておく必要があります。

運用面でのリスク分散策

これらを実装することで、「3Dセキュア=決済失敗が増える」という誤解を回避しながらコンバージョン率を守れます。

- FAQ・エラーメッセージで代替手段を提示

-

「認証に対応していないカードの場合はPayPay、Apple Payをご利用ください」など、代替できる選択肢を示す。

- ウォレット系決済の併設

-

Google Pay / PayPalなど、外部で本人認証を完了しているスキームを併用。

- BINごとの失敗率モニタリング

-

特定BIN(Bank Identification Number:カード番号の先頭6桁)での失敗率を監視し、個別エラーガイドをCS(カスタマーサポート部門)に共有。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

失敗を防ぐポイント

失敗を防ぐポイントはユーザビリティ向上と周知徹底にあります。

UI/UX — 認証画面での離脱を防ぐ工夫

・モバイルファーストのデザイン

スマートフォン比率が7割超のECでは、チャレンジ用iframeが端末横幅にフィットしないだけで離脱率が3倍に跳ね上がるという検証例があります。最適化済みUIで離脱率が約40%→18%に改善したという比較データもあがっています。

・タイムアウト値の調整

デフォルト3分を90秒に短縮しただけで完了率が2pt向上したケースもあります。

周知・教育 — “知らないから不安”を解消

・購入前バナー+購入中ポップアップの二段階で「本人確認のために追加認証が入る可能性があります」と明示

・短尺動画マニュアルをCSチャットに組み込み、OTP入力例を30秒で見せるとCTRが15%改善

・ B2B向けは請求書テンプレートに注釈を入れ、購買担当者が社内共有しやすい資料をセットで提供

継続的モニタリングとABテスト

Adyenのベストプラクティスでは、”3DS成功率95%・チャレンジ表示率10%以内”を目標KPIとして掲げ、月次で認証結果とエラーログを分析→UI改善を繰り返すサイクルを推奨しています。

複数の対策を組み合わせた防御で”未知の攻撃手法”に備える

かっこ株式会社※の最新レポートは「3Dセキュアだけではリスクベース判定をすり抜ける手口が残る」とし、行動分析型不正検知との併用を勧告しています。導入コストは月額数万円〜だが、チャージバック1件で失う金額とブランド価値を考えれば十分投資対効果が見込めるでしょう。

※かっこ株式会社:EC・オンライン決済の不正対策に特化した企業。不正検知サービス「O-PLUX」の提供や、不正対策に関する調査・情報発信を行っている

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

まとめ

3Dセキュア(EMV 3-D Secure)は、オンライン決済時に追加認証を挟む国際標準の本人確認方式で、日本では経産省などのガイドラインによって2025年3月末までの導入が事実上必須となっています。未対応のままでは、カード会社との契約停止やチャージバックの全額自己負担といった重大な不利益を被る可能性があり、導入は「コスト」ではなく事業継続を守るためのインフラ投資と位置付けられます。

導入にあたっては、まず決済代行会社やカード会社のプランが3Dセキュア2.0に対応しているか確認し、手数料とライアビリティシフト(不正時の損失負担責任の移転)条件を精査します。

次にAPIやSDKのバージョン、継続課金(MIT)フロー、モバイル対応などシステム改修範囲を洗い出し、テスト環境で動作を検証したうえで本番に移行します。追加認証で離脱を招かないよう、購入前バナーやFAQ、エラーメッセージによる周知を徹底し、高齢者や法人担当者にはPDFや動画マニュアルを提供すると効果的です。また、3Dセキュアを突破する攻撃にも備え、行動分析型の不正検知サービスを併用することで複数の対策を組み合わせた防御を構築します。

社内で導入承認を得る際は、チャージバック損失の大幅削減や購入率向上といった具体的な数字を示しながら、導入しない場合のリスク(決済停止・全額損失負担)を明確に伝えることが重要です。

導入後は、まず3ヶ月以内にパートナー選定とユーザ向けQ&Aを整備し、その後は認証成功率を定期的にチェックしながら画面の使いやすさを改善していきます。将来的には、指紋認証などの最新技術や顧客データベースとの連携により、さらに安全で便利な決済体験の実現を目指すのが理想的な進め方です。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。