サイバー攻撃やヒューマンエラーによる不正アクセス・情報漏洩は私たちの見える場所、見えない場所で日々発生しています。上半期は前年と同じくサイバー攻撃による被害や人的ミスによる情報漏洩が多発しました。

この記事では、2024年1月~6月までの期間に発生した国内企業のセキュリティ被害を振り返り、攻撃の種類や被害にあった企業、団体の傾向を弊社の観点で分析、考察していきます。

【2024年上半期】セキュリティ被害に遭った企業の傾向

2024年1月1日~6月15日までのセキュリティ被害情報を収集。上場企業や有名企業・団体の事例を徹底的にリサーチしました。詳しくは【2024年上半期】セキュリティ被害に遭った企業一覧にてご紹介しています。

リサーチの結果、見えてきた傾向を解説します。

※公表された情報の中で代表的な企業・団体をメインにピックアップ・分析しており、実際の傾向とは異なる場合があります。また本記事では「不正アクセス」と発表後に続報が出ている情報を元に抽出、カウントしています。

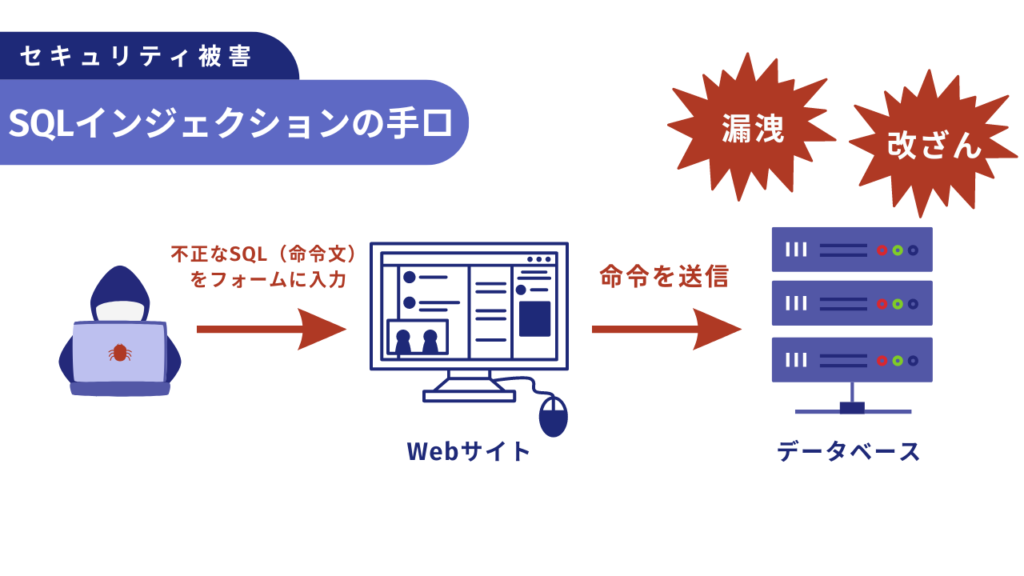

SQLインジェクションの被害を受けた企業2社

SQLインジェクション=Webアプリケーション、サイトの脆弱性を悪用してSQL文を入力し、不正にアクセスするサイバー攻撃の手法のこと。

2024年上半期にSQLインジェクションの被害に遭ったことを公表したのはマリンネット株式会社、積水ハウスの2社です。

| 時期 | 社名 | 漏洩数 |

|---|---|---|

| 4月8日 | 株式会社マリンネット | 不明 |

| 5月24日 | 積水ハウス | 約83万人 |

公表時に「不正アクセス」以上の情報を明かさない企業や現在調査中の企業も多い(全体の40%程度)ため一概には言えませんが、SQLインジェクション攻撃の被害を受けた実際の企業数はさらに多いと考えられます。

積水ハウスは会員サイト「積水ハウス Net オーナーズクラブ」に登録されていた会員・従業員約83万人分の個人情報が漏洩した可能性があると発表しており、被害の規模はかなり大きいと考えられます。運用停止から10年以上経過したページを経由して攻撃を受けたことが判明しており、現在は使っていないページを放置する危険性が明らかになりました。

また、過去にはSQLインジェクション矢野経済研究所が合計約10万人分、学習塾の日能研が約28万人分の個人情報が漏洩したおそれがあると発表しています。大量のデータを所持する大企業はセキュリティ対策をしっかり行っているイメージがありますが、Webサイトの脆弱性を突いて攻撃するSQLインジェクションの被害に遭う企業は後を絶ちません。起こりうる被害を見据えて対策を行うことが重要です。

ランサムウェアによる被害が多い

被害カテゴリを見ると「不正アクセスを受けた」という情報のみ公表している企業を除き、ランサムウェアによる被害数が群を抜いて多いことが分かります。ランサムウェアはIPAが指定する組織向け情報セキュリティ10大脅威に9年連続でランクインしており、2024年時点で3年連続1位に入っています。身代金を要求する攻撃手法であることから被害総額が膨れ上がる可能性もあるのが特徴でしょう。

ランサムウェア被害に関する詳細は深掘りトピックで解説しています。

9割の企業で情報漏洩あり(可能性含む)と発表、公的機関が多い

今回取り上げたセキュリティ被害のうち90%が「情報漏洩あり」もしくは「情報漏洩のおそれあり」と発表しています。現在はサイバー攻撃を受けた場合の開示が義務化されていないため、重大な情報漏洩が起こった際に公表する事案が多いことからこのような比率の高さになっていると推測されます。

また、記録媒体の紛失・盗難や誤操作・誤設定・内部不正などのヒューマンエラーは小学校や地方公共団体などの公的機関に多いのが特徴です。リソースや意識の問題で職員一人ひとりへのセキュリティ対策に手が回っていないこと、民間企業では公表しない傾向にある「端末紛失」などのミスによる漏洩疑いの場合でも公表するケースが多いことが要因として挙げられます。

また、国外ではGoogleの誤設定によるSEO内部文書の流出や、YouTubeの管理権限の悪用で任天堂が発売前商品の情報をリークされる事例も起こっています。外からの攻撃はもちろん、故意・過失問わず内部から情報漏洩が起こるリスクにも備えておく必要があるでしょう。

ECサイトで発生した被害のうち約8割はクレジットカード情報を含む漏洩

情報漏洩の中でも機密性が高く訴訟に発展する可能性が高まるのがECサイトです。今回の調査でクレカ漏洩(おそれ含む)ありと公表した企業は19件。

今回ピックアップした115件のうち約13%と全体の割合としてはそこまで高くないように感じます。しかしクレカ漏洩ありと公表したうち全てがECサイト経由で攻撃を受けた企業で、ECへの被害に絞るとクレカ漏洩が発生した確率は約79%。ECサイトを運用する企業にとって、クレジットカード情報の漏洩は決して少なくない割合で発生すると言ってもよいでしょう。

自社でクレジットカード情報を保有していなかったとしても、クレカ情報が漏洩するリスクはゼロではありません。例えば2024年2月にECサイトへのサイバー攻撃を受けた岸和田スポーツは公式サイトで「当社ではお客様のクレジットカード情報は一切保有しておりません。 本件では悪意のある第三者が(中略)不正注文を行い、注文データの参照が行われたことを起点として不正なスクリプトが実行されたと考えられます。」と発表しています。

※参照:株式会社岸和田スポーツ「クレジットカード情報及び個人情報漏えいに関するご質問とご回答」

ECにおけるサービス遅延・停止の被害

クレカ決済の停止・サイトの一時閉鎖など、サービス遅延・停止による被害額が大きいのもECの特徴です。ECで情報漏洩が発生するとサイトの一時停止が起こることが多いため、それによる業績悪化が致命傷となることもあります。再開後も信頼回復に加えカード決済の再開までかなり期間を要することも少なくありません。昨今はカード払い非対応のサイトであることが分かると購入を辞める人もいるため、運営企業にとって大きなペナルティとなります。

今回の調査ではECサイト被害のうち半数以上が何らかのサービス遅延・停止を行っていました。

話題のセキュリティ被害事例①JR東日本のサイバー攻撃被害により、モバイルSuicaが一時的に使用不可となる(2024年5月)

ここからは2024年上半期に発生したセキュリティ被害から特に大きな話題を呼んだ事例を3つご紹介します。

「サイバー攻撃」のGoogleトレンドを参照すると、5月半ばごろに急な盛り上がりを見せていることが分かります。ちょうど同じ時期にJR東日本でサイバー攻撃の被害に遭ったニュースが流れたため、この事件が原因であると考えてよいでしょう。

モバイルSuica、えきねっとなどの交通系決済システムに障害

5月10日、サイバー攻撃に起因するシステム障害によりJR東日本が運用しているモバイルSuicaやえきねっとなどが一時的につながりにくい状態となりました。

【5月10日18時50分現在】 モバイルSuicaアプリへのログインや、アプリでのチャージ等、通信を必要とするサービスでつながりにくい状態が発生しています。 チャージ残額や購入済みの定期券等、タッチでのご利用には影響ございません。通常どおりご利用いただけます。

モバイルSuicaサポート【JR東日本公式】公式X

交通系ICの決済が繋がりにくくなることで駅から出られなくなった人が続出するなど、人々のインフラに直接影響を与えたことから大きな話題となりました。なお障害は3時間程度で解消しており、サイバー攻撃に関する詳細な情報は明らかになっていません。

今回の事例はIC乗車券に関するシステムへの攻撃であったこと、復旧までの時間が短かったことからそれほど大きな事態には発展しませんでした。しかし列車の運行や改札での処理に大きな影響を与える攻撃であった場合、列車のインフラ全てが長期間停止して莫大な経済的損失を与える可能性もあるでしょう。

インフラに関わるシステムがサイバー攻撃を受けるリスクが明らかになった事件でした。

話題のセキュリティ被害事例②KADOKAWAへのサイバー攻撃でニコニコ動画などのサービスが停止(2024年6月)

動画サイト「ニコニコ動画」などを運営する株式会社KADOKAWAは6月8日、ニコニコを中心としたサービス群を標的としたサーバがランサムウェアを含む大規模なサイバー攻撃を受けたことを発表しました。

同社サイトは6月時点で閉鎖されており、臨時サイトおよびSNS・YouTubeにて情報を発信している状態です。

全サービスの復旧には1ヶ月以上かかる見込みで、6月現時点でもニコニコ動画などの主なWebサービスは復旧していません。

サイバー攻撃に関しては「BlackSuit」と名乗るサイバー犯罪グループが闇サイトに声明を発表。身代金の支払いに応じなければ7月1日には奪取した個人情報を全て公開すると主張しています。

また6月8日の発表以降、株価にも影響が出ています。

出版の物流システムも停止

KADOKAWAが扱っている紙・デジタル書籍の製造・物流システムも停止しており、一部新刊の刊行や重版制作の遅延が見込まれています。

セキュリティ被害には該当しない事例ですが、2024年4月から2ヶ月間システム障害によって出荷停止状態が続いている江崎グリコでは、売上高が200億円下押しされる見通しであることを発表しています。

今回のサイバー攻撃ではKADOKAWAの自社システムへの依存度が高い既刊物流が平常時の3分の1に制限されているとのこと。今後物流が止まる期間がいつまで続くかにもよりますが、今回の製造・物流システム停止も莫大な被害額をもたらす可能性があるでしょう。

サイバー攻撃に対する報道の在り方に疑問を呈する声も

6月22日、KADOKAWAが以下のような文書を公表しました。

一部報道機関が、当社グループへのランサムウェアを含むサイバー攻撃に関して犯人と名乗る人物のメッセージを掲載しておりますが、犯罪者を利するような、かつ今後の社会全体へのサイバー攻撃を助長させかねない報道を行うメディアに対して強く抗議をするとともに、損害賠償を含めた法的措置の検討を進めてまいります。

株式会社KADOKAWA「一部報道について」2024年6月22日公開

この文書は「【極秘文書】ハッカーが要求する「身代金」の全容」と題された記事を発表した経済メディアNewsPicksへの抗議を示すものであるとみられ、サイバー攻撃をめぐる報道の在り方に疑問を呈した形となりました。

話題のセキュリティ被害事例③株式会社イズミ、復旧に3ヶ月以上を要すランサムウェア被害に(2024年2月)

スーパー「ゆめタウン」などを運営する株式会社イズミは2月22日、社内サーバがサイバー攻撃を受けていることを発表しました。

社内の全ネットワークが遮断

2月15日、社内サーバへの侵入が検知されたため調査を行った結果、VPN機器を狙ってサーバが攻撃を受けていたことが判明しました。

侵入が発覚した時点で社内ネットワークをすべて遮断したため、基幹系システムなどネットワークに繋がっている全システムが一時的に停止。さらに攻撃を受けた影響で発注などの商品管理ができない状態になるなど、サービスに大幅な遅延が発生しました。またメールサーバが被害を受けていたため、顧客など外部との連絡手段が一時電話・FAX・郵送に制限されていたとのこと。

バックアップサーバにまで暗号化の被害が及んでおり復元が不可能であったため、結果として社内システム・サービスの全復旧までに約3ヶ月を要しました。

システム障害の影響で決算報告が延期に

基幹系システムでの請求書がストップして財形上の処理が大幅に遅延したこと、システム復旧に対するIT監査も必要となることから有価証券報告書の提出期限延期が決定しました。

クレジットカード情報の漏洩は起こっておらず外部にその他の情報が漏洩した可能性も極めて低いと発表していますが、ECサイト、会員アプリを含むシステム停止が長期間に渡ったことを踏まえると被害額は相当なものであると推察されます。

上下はありますが、2月の情報漏洩公表から4ヶ月が経過した6月現在ではおおよそ株価が下落傾向にあります。

個人情報漏洩の被害だけではなく、社内のシステムが攻撃を受けることによる復旧コストとシステム停止中の損害が甚大であった事例だと言えるでしょう。

セキュリティ被害トピック深堀り①病院でのセキュリティインシデント

2024年上半期は病院でのセキュリティ被害が相次ぎました。

2024年上半期でセキュリティ被害情報を発表した病院・医療センター

| カテゴリ | 団体名・企業名 | 被害カテゴリ |

|---|---|---|

| 病院 | 北海道大学病院 | パスワードリスト攻撃 |

| 病院 | 岡山県精神科医療センター | ランサムウェア |

| 病院 | 近畿大学病院 | 人為的ミス・内部流出 |

| 病院 | 愛知県医療療育総合センター | 人為的ミス・内部流出 |

| 病院 | 国分生協病院 | ランサムウェア |

| 病院 | 福寿会足立東部病院 | フィッシング |

| 病院 | 都立豊島病院 | 人為的ミス・内部流出 |

| 公的機関 | 公益財団法人・埼玉県健康づくり事業団 | ランサムウェア |

| 企業(医療系) | 株式会社アイル | ランサムウェア |

| 企業(医療系) | 株式会社ほくやく・竹山ホールディングス | ランサムウェア |

病院だけで7件、患者情報や臨床研究に関する情報を含むデータが流出した杏林大学や医療業界の企業・団体がサイバー攻撃を受けた事例も含めると11件の被害が確認されました。

また11件中8件はフィッシングやランサムウェアなど外部からのサイバー攻撃に起因するものでした。

セキュリティ被害のリスクが高い医療業界

医療機関は住所や氏名だけでなく、持病や処方箋など要配慮の個人情報を有している可能性が高く、それゆえインシデント発生時の影響も大きくなります。

例えば2月に被害を公表した公益財団法人埼玉県健康づくり事業団ではサイバー攻撃によりX線画像読影システムが停止。現在は手書きで読影簿を記入し処理システムに打ち出す方法を取っており、新しい読影システムへの移行には半年以上かかる予定です。

国外の事例では、6月初旬にイギリスで国民に医療を無償提供するNHS(National Health Service)の請負業者がランサムウェア攻撃を受けたことにより、ロンドン市内にある複数の病院で手術、血液検査、予約を中止せざるを得ない状況になりました。このように、サイバー攻撃によって院内のシステムに被害が及んだ場合は人命にかかわる危険性もあるため注意が必要です。

ランサムウェア被害への対策が急務

国内では2月~3月初旬にかけて医療業界でのランサムウェア被害が相次いで公表されました。医療業界は前述したようにシステム停止による実害が金銭のみならず人命にまで及ぶリスクがあり、それゆえ身代金要求を呑みやすいのが一因だと考えられます。

ランサムウェア被害に対してスタッフへのセキュリティ教育やシステム構築などの対策を行うことが急務とされており、政府は「医療情報システムの安全管理に関するガイドライン(厚生労働省)」を発表するなどの対策を行っていますが、被害数は依然として減りません。今後の対策として、リソース不足を解消しインシデントに備えた対応を積極的に行っていく必要があるでしょう。

セキュリティ被害トピック深掘り②情報漏洩件数が過去最多の1万3279件へ

各団体・企業が今年に入ってから発表した昨年のデータについて解説します。

個人情報保護委員会の発表により、企業・団体による情報漏洩が1万3279件と過去最多の漏洩件数であったことが明らかになりました。大企業で漏洩人数が拡大した一方、公表に至らない規模の中小企業でも被害件数が増加し続けていることがわかります。

発表されたデータによると、誤操作や端末紛失などの人的ミスが9割近くを占めるとのこと。全体の傾向として従業員のセキュリティ管理の重要性が露見した形となりました。

上場企業の情報漏洩・紛失事故は4,090万8,718人分

また東京商工リサーチが2024年1月に発表した情報によれば、2023年に上場企業とその子会社が公表した個人情報漏洩・紛失事故は4,090万8,718人分と漏えいした個人情報数が過去最多を更新しました。2023年に公表された情報漏洩はNTTグループ元派遣会社員が928万人分の個人情報を不正に持ち出した事件をはじめとして、従業員の故意・過失による大規模な情報流出が複数あったことが特徴的です。

その一方、2024年は6月現在公表されている範囲ではランサムウェアなどを利用したサイバー攻撃によって大きな被害を受けた企業が多い傾向にあります。そのため、来年発表される情報は傾向が変化する可能性があるでしょう。今後の動向にも注目です。

セキュリティ被害トピック深掘り③拡大するランサムウェアの被害

2024年1月~6月にランサムウェア被害を公表した企業・団体(ECマーケティング調べ)

| 業界 | 企業名 |

|---|---|

| 小売 | 株式会社イズミ |

| 小売 | 株式会社大藤つり具 |

| 商社 | 豊島株式会社 |

| 出版・広告・マスコミ | 宮崎電子機器(テレビ宮崎グループ) |

| 医療 | 株式会社アイル |

| 医療 | 公益財団法人・埼玉県健康づくり事業団 |

| 医療 | 株式会社ほくやく・竹山ホールディングス |

| 医療 | 岡山県精神科医療センター |

| 医療 | 国分生協病院 |

| メーカー | アニエスベージャパン株式会社 |

| メーカー | オイレス工業(免震装置製造) |

| メーカー | ニデックインスツルメンツ |

| その他サービス | 高野総合グループ(会計事務所など) |

| インフラ | 株式会社巴商会 |

| インフラ | 株式会社キューヘン(九州電力グループ) |

| インフラ | ジャパンガス |

| アパレル | 株式会社エンドレス |

| IT・情報・通信 | 株式会社フュートレック |

| IT・情報・通信 | CRESS TECH株式会社 |

| IT・情報・通信 | 株式会社イセトー(納税通知書の作成) |

今回の調査において不正アクセスを受けたと公表している企業の中でランサムウェアの被害を受けたと明示している、もしくは「ファイルの暗号化」などランサムウェアによる被害をほのめかす表現をしている会社は18社です。

「不正アクセス」以上は被害の詳細を明かさない企業や、上場企業でない場合そもそも不正アクセスの事実を公表しない会社も多いことを考えると、実際の数はさらに多いと考えられます。

世界最大のランサムウェアグループLockBit、2月に検挙も攻撃止まず

LockBitはランサムウェア攻撃を行う国際サイバー攻撃集団。

2024年2月にユーロポール(欧州警察機関)が主導する国際共同捜査により主要メンバーが摘発、サーバが閉鎖されたとの発表がありました。しかし、閉鎖からわずか4日後には新たなサイトが設置され、以降Lock bitを名乗る攻撃者からの攻撃は止むことなく続いています。

国内企業も複数被害に遭っており、今回の調査ではアニエスベーとエンドレスはセキュリティ被害がLock bitランサムウェアの攻撃によるものであると公表しています。

VPN機器経由での攻撃が多い

警察庁の発表によれば、ランサムウェア被害のうち約71%はVPN機器が侵入経路となっているそうです。前項でご紹介した株式会社イズミもランサムウェア攻撃がVPN経由での侵入であることを公表しています。

VPN機器はPCなどの端末を同一のネットワークに参加させるための装置で、アクセス元のPCがランサムウェアに感染した場合社内のネットワーク全てが被害を受けることになります。そのためVPN経由でのサイバー攻撃は被害が拡大しやすいと言えるでしょう。

VPN機器は脆弱性が頻繁に発見され、そのたびにアップデートなどで対策を行っています。頻繁に発生するアップデートへの対応はもちろん、パッチが配布されるまでの期間に攻撃を受けるリスクに備える必要性があります。

セキュリティ被害トピック深掘り④「能動的サイバー防御」の法整備へ?

6月7日、政府はサイバー安全保障に関する有識者会議を開催。岸田文雄総理は「サイバー安全保障対応能力を欧米主要国と同等以上に向上させること」を目標に掲げ、サイバー攻撃を未然に防ぐことを目的に「能動的サイバー防御」を導入するための法案を早期に取りまとめるよう河野デジタル大臣に指示しました。

能動的サイバー防御とはサイバー攻撃を行っているサーバを検知し、攻撃を受ける前に攻撃元サーバに侵入、無力化するというものです。

自社のサーバやWebサイトなどからの侵入経路をふさぐ現在のセキュリティ対策とは異なり、攻撃を受ける前に相手を無力化するため防御できる範囲が広がると考えられます。

法案成立までには課題も

能動的サイバー防御はセキュリティ対策の範囲を広げられる一方、法案成立に向けてはさまざまな面で課題が生じるのも確かです。

1つ目の課題は、憲法で規定されている「通信の秘密」を侵害するリスクがある点です。憲法第21条2項で「検閲は、これをしてはならない。 通信の秘密はこれを侵してはならない」としていますが、能動的サイバー防御ではサイバー攻撃を事前に察知するために監視行為を行う必要があります。これが検閲にあたる可能性があるとの指摘があり、悪用した場合通信の秘密が不当に侵されるリスクがあります。

また、能動的サイバー防御では攻撃前に相手サーバへ攻撃を仕掛けて無力化します。国内への攻撃はともかく、国外に置かれているサーバに対して攻撃を行った場合、「日本政府からのサイバー攻撃」と捉えられて外交摩擦が生じるリスクがあります。

早急な法案成立を目指すとの方針ですが、実際に施行された場合どの程度効果があるのか、そしてリスクをどう回避するのかも含めて意思決定を見守る必要があるでしょう。

自社サイトのセキュリティに不安がある企業でも安心してサイトを運営できるよう、セキュリティ管理のプロが徹底的にサポートします。

当社の保守サービスではバックアップやアップデートの管理からメールサポートでの疑問解消まで、WordPressの運用・管理をあらゆる角度から支援します。

オプションでサーバー保守・障害時の復旧まで承りますので、まずはお問い合わせください。

【2024年上半期】セキュリティ被害に遭った企業

2024年1~6月(6月15日時点まで)の情報を一覧化しました。

セキュリティ被害に遭った企業一覧表(クリックで開きます)

| 日付 | 被害カテゴリ | 社名・団体名 | 業界 | 被害範囲 | 情報漏洩 | クレカ情報の漏洩 | 二次被害 |

|---|---|---|---|---|---|---|---|

| 1/09 | ランサムウェア | アニエスベージャパン株式会社 | メーカー | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 1/17 | 不正利用・不正ログイン | 株式会社ケーズホールディングス | 小売 | EC | 漏洩あり | なし | なりすまし注文 |

| 1/18 | 不正アクセス | ヤマモリ株式会社 | メーカー | EC | 漏洩のおそれあり・調査中 | あり | サービス遅延・停止 |

| 1/23 | 誤操作・誤設定・人為的 | 関東ITソフトウェア健康保険組合 | 自治体・団体 | その他 | 漏洩あり | なし | 不明・なし |

| 1/26 | ランサムウェア | 株式会社大藤つり具 | 小売 | EC | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 1/31 | XSS_クロスサイトスクリプティング | 株式会社ファインエイド | メーカー | EC | 漏洩のおそれあり・調査中 | あり | 不明・なし |

| 2/2 | パスワードリスト攻撃 | 北海道大学病院 | 医療 | サーバ | 漏洩なし | なし | フィッシングメール送信 |

| 2/5 | ランサムウェア | 株式会社ほくやく・竹山ホールディングス | 医療 | サーバ | 漏洩なし | なし | サービス遅延・停止 |

| 2/6 | 不正アクセス | 株式会社岸和田スポーツ | 小売 | EC | 漏洩のおそれあり・調査中 | あり | サービス遅延・停止 |

| 2/6 | ランサムウェア | 公益財団法人・埼玉県健康づくり事業団 | 医療 | その他 | 漏洩のおそれあり・調査中 | なし | サービス遅延・停止 |

| 2/6 | 不正アクセス | 東京ヴェルディ | その他サービス | EC | 漏洩のおそれあり・調査中 | あり | サービス遅延・停止 |

| 2/7 | フィッシング | 福寿会足立東部病院 | 医療 | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 2/8 | 情報・ファイル改ざん | 株式会社日水コン | インフラ | コーポレート | 漏洩のおそれあり・調査中 | なし | サイト改ざん |

| 2/9 | ランサムウェア | 株式会社アイル | 医療 | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 2/9 | 情報・ファイル改ざん | 住友重機械工業株式会社 | インフラ | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 2/14 | サプライチェーン攻撃 | LINEヤフー株式会社 | 出版・広告・マスコミ | サーバ | 漏洩あり | なし | 不明・なし |

| 2/16 | ランサムウェア | 株式会社イズミ | 小売 | サーバ | 漏洩のおそれあり・調査中 | なし | サービス遅延・停止 |

| 2/16 | 不正アクセス | トヨタモビリティサービス株式会社 | IT・情報・通信 | その他 | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 2/19 | 誤操作・誤設定・人為的 | 大阪市福祉局 | 自治体・団体 | サイト・システムへの被害はなし | 漏洩あり | なし | メール誤送信 |

| 2/20 | 不正アクセス | 株式会社クレイツ | メーカー | EC | 漏洩のおそれあり・調査中 | あり | 不明・なし |

| 2/20 | 不正アクセス | 株式会社近大アシスト(近畿大学関連会社) | その他サービス | メールアカウント | 漏洩あり | なし | 踏み台攻撃 |

| 2/21 | フィッシング | 特定非営利活動法人美原体育協会 | 自治体・団体 | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 2/26 | 不正アクセス | ダイドーグループホールディングス株式会社 | メーカー | サーバ | 漏洩あり | なし | 不明・なし |

| 2/26 | 不正アクセス | 東京外国語大学 | 教育 | メールアカウント | 不明 | なし | フィッシングメール送信 |

| 2/28 | 不正アクセス | なかほら牧場 | 飲食・レジャー | EC | 漏洩のおそれあり・調査中 | あり | サービス遅延・停止 |

| 3/1 | 不正アクセス | 北海道大学 | 教育 | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/4 | ランサムウェア | 国分生協病院 | 医療 | サーバ | 漏洩のおそれあり・調査中 | なし | サービス遅延・停止 |

| 3/4 | 不正アクセス | NGM株式会社 | その他サービス | その他 | 漏洩のおそれあり・調査中 | なし | SNS乗っ取り |

| 3/4 | 不正アクセス | 菅公学生服 | アパレル | EC | 漏洩のおそれあり・調査中 | あり | サービス遅延・停止 |

| 3/6 | 誤操作・誤設定・人為的 | 近畿日本鉄道株式会社 | インフラ | サイト・システムへの被害はなし | 漏洩あり | なし | メール誤送信 |

| 3/7 | 不正アクセス | 株式会社Philo(カーシェア) | その他サービス | 商材紹介 | 漏洩のおそれあり・調査中 | なし | データ消去 |

| 3/7 | 不正アクセス | 一般財団法人公園財団淀川河川公園管理センター | 自治体・団体 | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/11 | 誤操作・誤設定・人為的 | 福岡県信用農業協同組合連合会 | 自治体・団体 | サイト・システムへの被害はなし | 漏洩あり | なし | メール誤送信 |

| 3/14 | 不正アクセス | 株式会社ゴルフダイジェスト・オンライン | 飲食・レジャー | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/15 | フィッシング | JRA日本中央競馬会 | 自治体・団体 | その他 | 漏洩あり | なし | 不明・なし |

| 3/15 | 記録媒体の紛失・盗難 | 西日本高速道路株式会社 | インフラ | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/15 | 不正アクセス | 関東地方ESD活動支援センター | 自治体・団体 | サイト・システムへの被害はなし | 漏洩あり | なし | 不明・なし |

| 3/15 | マルウェア・ウイルス | 富士通株式会社 | IT・情報・通信 | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/18 | マルウェア・ウイルス | 早稲田スポーツ新聞会 | 自治体・団体 | コーポレート | 不明 | なし | サイト改ざん |

| 3/20 | 不正アクセス | 元旦ビューティ工業 | メーカー | サーバ | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/26 | 不正アクセス | TMTマシナリー株式会社 | 商社 | サーバ | 漏洩のおそれあり・調査中 | なし | サービス遅延・停止 |

| 3/26 | ランサムウェア | CRESS TECH株式会社 | IT・情報・通信 | サーバ | 漏洩あり | なし | サービス遅延・停止 |

| 3/26 | 記録媒体の紛失・盗難 | 高槻市 | 自治体・団体 | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/27 | マルウェア・ウイルス | 学校法人大東文化学園 | 教育 | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/27 | 誤操作・誤設定・人為的 | 日本工業大学 | 教育 | サイト・システムへの被害はなし | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/29 | 不正アクセス | 北九州市立大学 | 教育 | その他 | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 3/29 | 誤操作・誤設定・人為的 | ワークスタイルテック株式会社 | 人材 | サーバ | 漏洩あり | なし | 不明・なし |

| 3/29 | 誤操作・誤設定・人為的 | 株式会社東京サマーランド | 飲食・レジャー | 会員専用 | 漏洩あり | なし | メール誤送信 |

| 4/1 | ランサムウェア | 株式会社フュートレック | IT・情報・通信 | その他 | 漏洩のおそれあり・調査中 | なし | 不明・なし |

| 4/2 | ブルートフォース攻撃 | お茶の水女子大学 | 教育 | サーバ | 漏洩なし | なし | 踏み台攻撃 |

| 4/4 | 不正アクセス | HOYA株式会社 | メーカー | サーバ | 漏洩のおそれあり・調査中 | なし | サービス遅延・停止 |

| 4/5 | 不正アクセス | 株式会社広済堂ビジネスサポート | 人材 | サーバ | 漏洩なし | なし | フィッシングメール送信 |