オンライン決済を導入・拡大したい事業者にとって、「3Dセキュア(EMV 3-D Secure)の導入は本当に必要なのか?どこまでシステムを改修すればよいのか?」という疑問は切実です。

しかし、もはや「導入するかどうか」を迷っている場合ではありません。

実際、日本におけるカード不正利用被害は2024年に過去最高の約555億円に達し、5年間で約60%も増加しました。被害の9割以上を占めるのはカード番号盗用型のEC決済であり、後払い・サブスクリプション型サービスの普及と相まって今後も拡大が懸念されています。

こうした深刻な状況を受け、Visa SecureやMastercard Identity Check™など国際ブランド各社は3Dセキュア対応を強力に推進しています。また、経済産業省もガイドラインの中で「追加認証の強化」を推奨しており、2025年3月末を目処に全ECサイトへの導入義務化が進められました。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

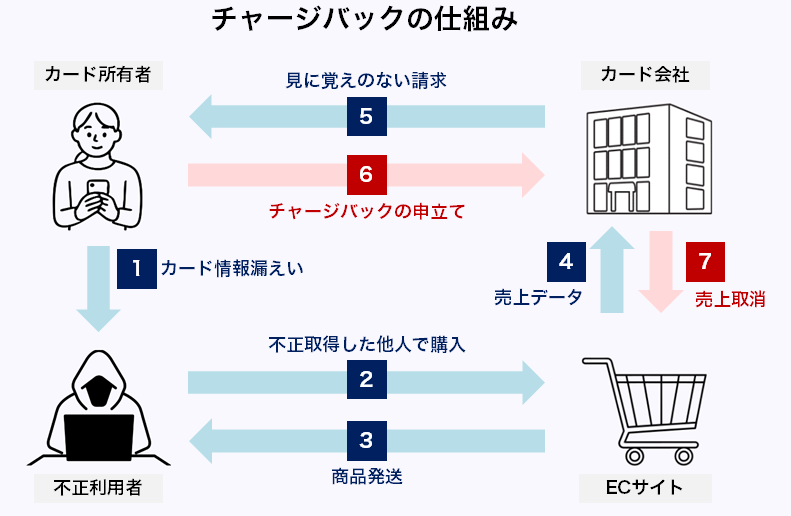

3Dセキュアを導入することで、チャージバック※の抑止はもちろん、ユーザの安心感にもつながります。つまり、リスク削減と売上拡大を同時に実現できる、まさに一石二鳥の施策なのです。

※チャージバックとは、不正利用などを理由にカード会社が売上を取り消し、加盟店に返金を求める仕組み

本記事では、「3Dセキュアとは何か」「どのように導入するか」「得られるメリットと導入時の注意点」を中心に、初心者でもわかりやすいようデータや具体例を交えながら詳しく解説します。ぜひ最後までお読みください。

3Dセキュアとは?基本概念と重要性

オンライン決済が当たり前になった現在、ユーザーは「早く・簡単に」買い物を済ませたいと考えています。

一方で事業者は「安全に」取引を成立させたいと願っており、この相反するニーズが課題となっています。

そのギャップを埋めるセキュリティレイヤーが3Dセキュアです。

Visa SecureやMastercard Identity Check™など、主要カードブランドが公式に推奨する世界標準の追加認証であり、近年はバージョンアップしたEMV 3-D Secure 2.0(最新の3Dセキュア認証規格。以下、3DS2)の普及が急速に進んでいます。

この3者間でトークン化された認証データを相互に検証するため、カード情報が加盟店側に残りにくく、PCI DSS※の負担軽減にも寄与します。

※PCI DSSとは、Payment Card Industry Data Security Standard:クレジットカード業界の国際的なセキュリティ基準

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアの基本概要

3Dセキュアは、カード番号・有効期限といった決済情報に加えて「もう一段階の本人確認」を行う仕組みです。

各ブランドの3Dセキュア名称

Visa:Visa Secure

ビザが提供する本人認証サービス。カード利用時の不正防止を目的とした国際標準の3Dセキュア

Mastercard:Mastercard Identity Check™

マスターカードによる追加認証サービス。ワンタイムパスワードや生体認証に対応

JCB:J/Secure™

JCB独自の本人認証サービス。国内加盟店での不正利用防止を目的に普及

American Express:SafeKey®

アメリカン・エキスプレスが提供するオンライン取引向け本人認証サービス

これらは共通の技術仕様(3DS2)をベースにしているため、ECサイト側では一度の実装ですべてのカードブランドに対応できます。

この追加認証により、仮にカード情報を盗まれても不正利用を防げます。最新版では指紋認証や顔認証にも対応し、より便利になりました。

しかし、従来の3Dセキュア1.0には大きな課題がありました。決済のたびに必ずパスワード入力が必要で、多くのユーザが面倒に感じて離脱してしまうのです。この問題を解決したのが、最新版の3Dセキュア2.0(3DS2)です。

最大の特徴は「リスクベース認証」という革新的な仕組みにあります。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

なぜ3Dセキュアが注目されるのか

3Dセキュアが急速に注目を集めている背景には、大きく3つの要因があります。

1.カード不正利用被害の深刻化

日本クレジット協会の統計によれば、2024年のクレジットカード不正利用被害額は過去最多の555億円に達しました。

2024年度不正利用被害

被害総額:555億円(前年比2.6%増)

ECサイトでの被害:全体の約90%

主な手口:カード番号の盗用

事業者にとって特に深刻なのが「チャージバック」です。これは、不正利用が発覚した際にカード会社が売上を取り消し、事業者に返金を求める仕組みのこと。商品を発送済みの場合、商品代金と送料の両方を失うことになります。

さらに、カスタマーサポートの対応工数も増大し、ブランドイメージの毀損リスクも無視できません。

2.規制強化の流れ

世界各国で3Dセキュアの導入が義務化されつつあります。

EUではPSD2(決済サービス指令)により、SCA(強力な顧客認証)が義務化され、高額取引や定期課金では、2要素以上の認証が必須となっています。日本では経済産業省が2025年3月末までに全てのECサイトで導入を原則義務化されました。なお、決済代行会社においては新規加盟店には3Dセキュアを標準設定化しています。

もはや「導入するかどうか」ではなく、「導入していないとまずい」という状況です。

ユーザも、多くのECサイトでアナウンスされている「3Dセキュア導入のお知らせ」を目にしているため、対応していないサイトは危ないという認識が浸透しているでしょう。

3.ユーザー体験の大幅改善

従来の3Dセキュアは「面倒」というイメージがありましたが、最新の3DS2では状況が一変しました。

主な変更点は以下3点挙げられます。

・リスクベース認証

取引内容や端末情報などをもとにリスクを自動判定し、安全と判断された場合は追加認証を省略する仕組みにより、90%以上の取引でパスワード入力が不要になった。

・パスワード忘れによるカゴ落ちが大幅に減少した

・コンバージョン率の低下が起きにくくなった

これにより、「セキュリティ強化」と「売上向上」を同時に実現できる施策として、以下のような事業者から熱い視線を集めているのです。

これらの事業者にとって、3Dセキュアは「コストセンター」から「利益を生む投資」へと変わりつつあります。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアの仕組み 本人認証を支える3つのドメイン

オンライン決済は「ボタンを押して数秒で完了」が当たり前になった一方、不正取引も年々巧妙化しています。3Dセキュアはスピードと安全性を両立させるために設計された追加認証プロトコルで、その心臓部にあるのが「Three-Domain Secure」、すなわち3つのドメインの協調認証です。

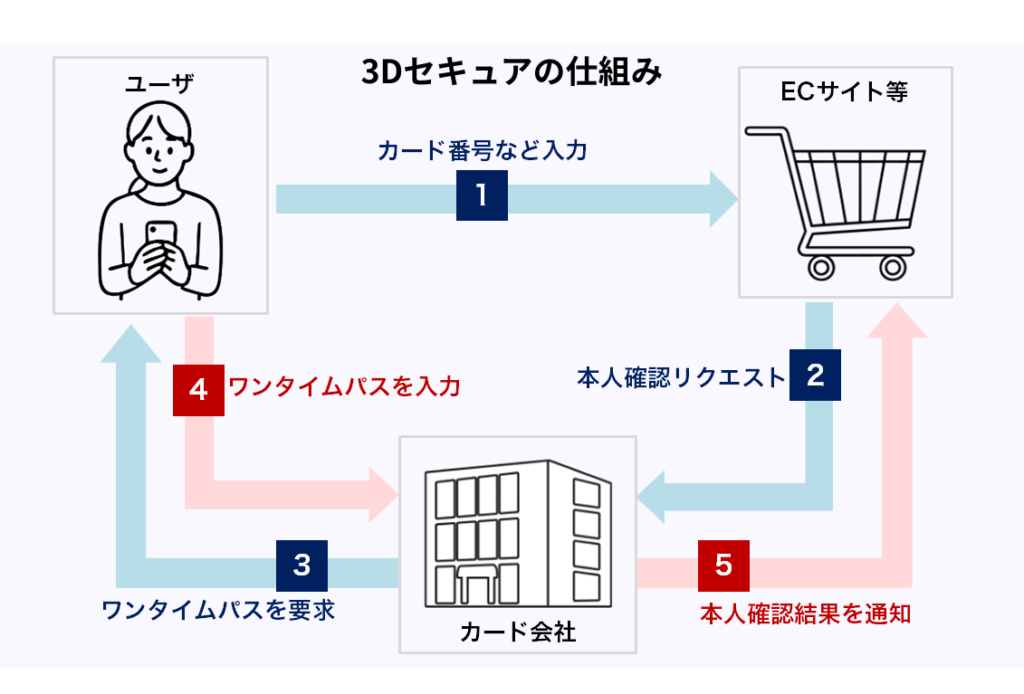

ここでは、①ドメイン構造の意義と役割、②購入ボタンを押してから決済完了までの具体的フローを、図がなくても理解できるよう時系列で詳解します。

3つのドメイン(3D)の意味

3Dセキュアの「3D」はIssuer Domain/Acquirer Domain/Interoperability Domainという三者の連携を指します。

- 1. Issuer Domain(発行会社)

-

VisaやMastercardと提携してカードを発行する銀行等です。利用者の属性・決済履歴・端末情報を基にリスクをスコアリングし、「追加認証が必要か否か」を瞬時に判定します。

- 2. Acquirer Domain(加盟店/決済代行)

-

ECサイトやPSPが属する領域です。決済リクエストを受け取り、Issuer側の判断結果を取引に反映させます。

- 3. Interoperability Domain(国際ブランド・ネットワーク)

-

VisaNetやMastercard Networkなどです。二つのドメイン間を取り持ち、暗号化されたトークン/認証レスポンスを安全に橋渡しするハブの役割を果たします。

このドメイン分割により、カード情報は加盟店側に残らず、トークン化された認証データだけが流通します。万一ECサイトが侵害されてもカード番号は漏えいしにくく、PCI DSSの負担軽減にも寄与します。

また、EMVCo※が策定した3DS2では200項目超の取引属性(端末OS、ブラウザ指紋、過去購入額など)をIssuerが受信し、リスクベースで「チャレンジ不要(約90%)」か「追加認証(約10%)」かを判定するため、大半の正当取引はワンタイムパスワードなしで通過します。

これが「セキュリティ向上とコンバージョン率維持を両立できる」と評価される理由です。

※EMVCoとは、国際カードブランド5社が共同で設立した決済認証の国際標準化団体

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

本人認証の具体的な流れ

3Dセキュア対応サイトで「購入する」をクリックしてから決済が確定するまでの典型的ステップを、PC/スマートフォン共通で追ってみましょう。

- ステップ1. 決済情報送信

-

利用者がカード番号・有効期限・セキュリティコードを入力し、送信ボタンを押すと、Acquirer Domainが「このカードは3Dセキュア対象か?」を判別します。対象外なら通常決済へ、対象なら次へ進みます。

- ステップ2. デバイス&取引情報送付

-

ブラウザ指紋や取引金額・配送住所など数百項目(3DS2の場合)がIssuerに暗号化転送され、機械学習モデルでリスクスコアを算出します。「低リスク」と判定された取引はこの時点で”Frictionless Flow”として即時承認されます。

- ステップ3. チャレンジ判定とリダイレクト

-

リスクが一定閾値を超えると”Challenge Flow”へ分岐します。購入画面はIssuerがホストする認証フレームに自動リダイレクトされます。

- ステップ4. 追加認証(チャレンジ)

-

従来は固定パスワード入力でしたが、近年主流:なのはSMSやメールによるワンタイムコード、またはスマートフォンアプリでのプッシュ通知+生体認証です。ほかにも60秒ごとに変わるOTP(ワンタイムパスワード)を入力する方式もあり、パスワード保管リスクを大幅に低減します。

- ステップ5. 結果通知と決済確定

-

Issuerは「成功/失敗/拒否」をトークン化しAcquirerへ返却します。成功時はオーソリゼーションが実施され、利用者画面に「注文完了」ページが表示されます。失敗または拒否時はエラーが返り、ユーザーは再試行または別決済手段の選択へ遷移します。

- ステップ6. ログ&データ保管

-

取引ID・認証結果・利用端末情報は各ドメインで分散保存され、将来のチャージバック紛争時にエビデンスとして利用されます。

上記5〜7秒程度の裏側で約10回の通信が行われますが、3DS2の軽量SDK※とバックグラウンド通信により、体感遅延は平均0.5〜1秒程度と報告されています。さらに、チャレンジ発生率(追加認証が必要と判定される取引の割合)が低いサイトではコンバージョン率が平均4〜8%向上した事例も公表されており、「セキュリティ ≠ 面倒」という過去の常識を覆しつつあります。

※軽量SDKとはSoftware Development Kitの略でソフトウェアの開発キットのこと。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアの導入方法 必要な手順と費用の目安

「3Dセキュアの導入は難しそう」と思われがちですが、実は想像以上にシンプルです。特に最新の3DS2は、適切な決済代行会社を選べば、最短1〜2週間で導入可能です。 ただし、実装・運用を誤ると、かえって離脱率の上昇やチャージバック(不正利用などを理由にカード会社が決済を取り消す仕組み)の増加を招くこともあります。ここでは「契約〜本番稼働」までの標準的な手順と、つまずきやすいポイントを具体的に解説します。

導入手順

決済代行会社との連携から始める3DS2を最も簡単に導入する方法は、PSP※を利用することです。

※PSPとはPayment Service Providerの略で決済代行会社のことです。

PSPは、ECサイトとカード会社の間に立って、決済処理を代行してくれる専門会社です。PSPを利用することで以下のようなメリットがあります。

- 複数のカードブランド(Visa、Mastercard等)との契約を一本化

- 3Dセキュアを含む各種セキュリティ機能を標準提供

- 技術的な実装をサポート(SDK/APIの提供)

- トラブル時の対応窓口を一元化

つまり、各カード会社と個別に契約・開発する必要がなく、決済代行会社(PSP)1社と契約するだけで、すべてのカードブランドの3Dセキュアが利用できるようになります。

3DS2対応している決済代行会社

・SBペイメントサービス(日本)

・GMOペイメントゲートウェイ(日本)

・DGフィナンシャルテクノロジー(日本)※旧ベリトランス

・Adyen(オランダ)

・Stripe(米国)

これらの決済代行会社(PSP)は、国際ブランドが求める認証システム(Directory ServerやAccess Control Server)をすでに構築済みです。そのため、加盟店側は提供されるツールを組み込むだけで、複雑な技術開発なしに3Dセキュアを利用開始できます。

それでは、実際にPSPを利用して3Dセキュアを導入する具体的な手順を見ていきましょう。

導入の5つのステップ

- ステップ1.対応状況の確認とオプション申込

-

すでにPSPを利用している場合は、「本人認証オプション」を追加契約します。管理画面で「必須」または「任意」など、運用方針を設定できます。

新規でPSPを選ぶ場合は、決済方式を選択します。 - ステップ2.テスト環境の準備

-

PSPから以下を取得し、テスト環境に設定します。

・加盟店ID

・APIキー

・クライアント証明書(必要な場合)

設定後、カード会社の認証画面が正しく表示されるか確認します。

表示方式は主に以下2種類あります。

【iFrame方式】自社サイト内に埋め込み表示

【リダイレクト方式】カード会社のページへ移動 - ステップ3.システムへの組み込み

-

利用環境に応じて、以下の実装を行います。

【Webサイトの場合】

JavaScriptでデバイス情報収集機能を実装します。これは、お客様の利用環境(ブラウザやOS)の情報を取得し、リスク判定に使用する仕組みです。

【スマートフォンアプリの場合】

iOS/Android用の3DS2 SDKを導入し、アプリ内で認証画面を表示できるようにします。

【サーバー側の処理】

認証リクエストと決済承認を適切に処理する仕組みを構築します。タイムアウトに備えた再試行の仕組みも重要です。 - ステップ4.画面デザインの最適化

-

ユーザの離脱を防ぐため、以下の工夫を行います。

・認証画面に「安全な本人認証です」などの説明文を表示

・自社ロゴを配置して安心感を演出

・スマホでワンタイムパスワードが自動入力されるよう設定

・フルスクリーン表示は避け、違和感のないデザインに - ステップ5.テストと本番移行

-

PSPが提供するテスト用カード番号で、以下の3パターンを必ず確認します。

・認証成功のケース

・認証失敗のケース

・追加認証が必要なケース

すべてのテストに合格したら、本番環境に切り替えます。 - ステップ6.導入後のポイント

-

最初の1〜2週間は、以下の数値を毎日確認することをお勧めします。

・チャレンジ発生率(追加認証が発生した割合)

・承認率(決済が成功した割合)

・チャージバック件数

これらの数値に異常があれば、すぐに設定を見直しましょう。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

導入に伴うシステム連携のポイント

技術的な実装には、いくつか重要な選択肢と注意点があります。ここでは、つまずきやすいポイントを分かりやすく解説します。

1.認証画面の表示方法を選ぶ

| 方式 | メリット | 懸念事項 |

|---|---|---|

| リダイレクト方式 | セキュリティ面の負担が最小限 | カード会社のサイトに移動するため、ユーザが不安を感じやすい |

| iFrame方式(埋め込み方式) | 自社サイト内に表示されるためユーザが安心 | 設定ミスで画面が表示されないことがある |

2.決済処理のタイムラグに備える

3Dセキュアの認証には、最大5秒程度の時間がかかることがあります。このタイムラグにより生じるリスクと解決策を併せて紹介しますので参考にしてください。

3.不正利用の証拠を残す

万が一、不正利用のクレームが来た場合に備えて、認証済みの証拠を保管しておきましょう。

保管すべき情報

・認証が成功した記録(認証ID)

・認証日時

・ユーザの端末情報

これらの情報があれば、「正しく本人確認を行った」ことを証明でき、チャージバック(不正利用などを理由にカード会社が決済を取り消す仕組み)を回避できます。

4.海外カードへの対応

一部の海外発行カードは、最新の3Dセキュアに対応していないケースがあります。その場合の対応選択肢は以下が挙げられます。

海外カードの対応方法

1.自動的に旧バージョンの3Dセキュアで認証

2.上記でダメなら別の決済代行会社経由で処理

3.最終手段として、3Dセキュアなしでの決済を許可(リスクは高い)

導入にかかる期間と費用の目安

以下は一般的なサイトでの導入イメージです。(スクラッチ開発ではないサイト)

| 開発期間 | JavaScript決済なら最短1〜2週間、サーバー決済+アプリSDK対応で1〜2か月が目安 |

|---|---|

| 費用 | 初期導入10〜50万円、トランザクション手数料は決済額の0.1〜0.2%追加が相場(国内PSP平均) |

| ROI | チャージバック率0.1pt低減、承認率2pt改善で年商1億円規模なら年間60〜80万円のリスクコスト削減効果 |

3DS2は“セキュリティ対策”であると同時に”コンバージョン改善手段”でもあります。

PSP選定→API組込み→UX最適化→モニタリングの4ステップを漏れなく実装すれば、チャージバックと離脱の双方を抑制しながら決済体験を向上させることができます。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアを導入するメリット 不正対策だけじゃない効果とは

オンライン決済の拡大とともに、「売上を伸ばしながら不正被害と離脱を抑える」――この相反する課題をまとめて解決できるのが3Dセキュア(特に3DS2)の大きな魅力です。

ここでは①事業者側の経済的メリット(チャージバック削減)と②ユーザ体験・ブランド価値の向上、という二つの観点から詳しく解説します。

チャージバックリスクの低減

クレジットカードの不正利用被害は2024年に555億円(取扱額の0.047%)と過去最多を更新し、その9割超が「カード番号盗用型」のEC取引で発生しています。

カード情報が流出した場合、事業者は平均1件あたり1万〜3万円のチャージバックと再発送・サポート工数を負担するとされ、薄利多売の通販ビジネスでは致命的な赤字要因となり得ます。

3Dセキュアを実装すると、本人確認を済ませた取引では「ライアビリティシフト」(不正利用時の損失責任が加盟店からカード発行会社へ移行する仕組み)が発生し、不正取引の損失責任がIssuer側へ移行します。

Chargebackの業界調査によれば、3Dセキュア導入により不正関連チャージバックを最大70%削減できたと報告されています。さらに、デリバリーアプリGlovo(Uber Eatsや出前館のようなフードデリバリーサービス)のケーススタディでは、3Dセキュアのルーティング最適化によって認証成功率が約2.3倍(+132.58%)に向上し、コンバージョン率も改善したと公表されています。

さらに、EUのPSD2/SCA義務化地域では「3DS2で認証済みの取引に限りチャージバック免除」というスキームが定着しつつあり、認証済みトランザクションの不正発生率は0.05%未満まで低下しています。国内でも2025年4月以降、主要PSPが3DS2を”原則オン”にする方針を打ち出しており、導入遅れによるチャージバック増大リスクは今後さらに顕在化する見込みです。

費用対効果イメージ

ROI の目安:年商 1 億円・平均客単価 7,000 円・不正発生率 0.3 %の通販サイトの場合

3DS2未導入:チャージバック損失 ≈約210万円/年

3DS2導入で不正率0.05%に低減:損失 約35万円/年

年間175万円のコストセーブ —— 手数料(決済額0.15%想定)約15万円を差し引いてもプラス転換

上記は一例ですが、3Dセキュアは「保険」ではなく「利益を生む投資」として十分にペイする施策と言えます。

また、3Dセキュア対応が浸透すると、対応していないサイトを「リスク」と捉え、そもそも利用しないユーザも出てくることが想定されます。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

顧客の安心感・信頼度アップ

セキュリティ強化はしばしば「離脱が増えるのでは?」と懸念されますが、3DS2のリスクベース認証はむしろコンバージョン率(CVR)を底上げしたという実例が増えています。英EC企業A社のケーススタディでは、デバイスデータ最適化によりチャレンジ発生率を12%→3%へ低減、チェックアウト完了率を8.4pt向上させたとの報告もあります。

ユーザー視点でも「SMSワンタイムコード+ブラウザ自動入力」や「スマホ生体認証ワンタップ」で完了する3DS2は、”わかりにくいパスワード入力”に比べてストレスが少なく、決済体験の安心感(カード情報が守られている)と、サイトへの信頼感(大手ブランドと同等のセキュリティ水準)が向上することで、リピート率や推奨意向(NPS)が上昇する傾向が確認されています。最新の調査では、3DS2対応サイトの再購入率が非対応サイト比で平均11%高かったとの報告もあります。

加えて、Google ChromeやSafariなど主要ブラウザは3DS2認証フレームを”セキュアUI”として扱うため、フィッシング警告が出にくく、ブランドイメージの毀損リスクも抑制できます。

結果として、

「安全だから買う」プラス効果 > 「手間が増える」マイナス効果

1回目の購入ハードルが下がる → 定期購入・CRM強化の下地になる

という相乗効果をもたらし、LTV(顧客生涯価値)最大化につながるのです。

これら二つのメリットは単独ではなく、「不正コストの削減 → 財務健全化」と「顧客信頼の向上 → 売上拡大」を同時に実現できる点にこそ3Dセキュア導入の真価があります。次章では、このメリットを最大化するうえで見落としがちな導入時の注意点と、その対策を具体的に解説していきます。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュア導入時の注意点 懸念事項と対策

導入コストとユーザー体験のハードル

3Dセキュア(以下3DS)を導入すればチャージバック削減やブランド信頼度向上といった効果が期待できますが、「初期費用」と「離脱率上昇」という二つの壁を適切にマネジメントしないとROIが毀損しかねません。

まず費用面では、主要PSPが提供する3DS2オプションの相場はトランザクションフィー0.1〜0.25%+初期設定費10〜50万円程度とされ、旧来型3DS1より約1.3〜1.8倍高いのが一般的です。さらに自社サーバー決済の場合は3DS SDK/バックエンド処理の改修コストが発生し、モバイルアプリもカバーするとなると導入工数が1.5〜2倍に膨らむケースが多いです。

加えて「追加認証=ステップ増加」はカゴ落ちリスクを孕みます。

国内調査では3DS導入直後に離脱率が平均2.3pt増加したというデータが報告されており、原因として①認証画面遷移に対する心理的抵抗感、②高齢層やITリテラシーが低いユーザーの操作ミスが挙げられます。

とりわけ「固定パスワード方式」の3DS1を継続利用している加盟店では、モバイル比率の高い商材で10%超の離脱増が発生した事例も少なくありません。

3DS2はリスクベース認証で90%前後の取引に追加操作を要求しない”フリクションレス”化を実現していますが、それでもチャレンジ配分の最適化が不十分だと承認率が3〜5pt低下することがあります。

つまりUI/UXに最善を講じなければ「コスト>削減できる不正損失」「セキュリティ>CVR」という逆転現象が起こり得る点が、3DS導入の最大の落とし穴です。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

運用面での対策 離脱とエラーを最小化する7つのチェックポイント

1.チャレンジ発生率のチューニング(追加認証を減らす

目的:認証の手間を減らし、離脱を防ぐ

PSP(決済代行会社)の管理画面でチャレンジ閾値(信用スコアや金額の基準)を調整します。

高頻度購入者や低額取引は「フリクションレス(追加認証なし)」に設定。

ASJペイメントの解説によると、3Dセキュア2.0ではリスクベース認証とチャレンジ認証の2段階で本人確認が行われ、最終的にチャレンジ認証(追加認証)へ進む割合は全体の約5%ほどと想定されています。

つまり、ほとんどの利用者がパスワード入力なしでスムーズに決済でき、離脱率の低減が期待できます。

参考:ASJペイメント https://www.asjpayment.jp/feature/3dsecure.html

2.UI/コピーライティングの最適化(ユーザーに安心感を与える)

目的:認証画面での離脱を防ぐ

認証画面では、ユーザーが不安を感じずに操作できるよう配慮することが重要です。

画面上部に「このサイトは国際基準の本人認証(3D Secure 2)を採用しています」と明示することで、セキュリティに対する信頼感を高められます。

また、入力欄には autocomplete=”one-time-code” を設定し、SMSで届いたワンタイムパスワード(OTP)が自動入力されるようにすると、入力ミスを防ぎ、スムーズな認証体験につながります。

このようなUI設計や文言の工夫は、ユーザーの安心感を高め、認証途中での離脱を防ぐうえで効果的です。

3.エラー原因の可視化と再試行フロー(失敗時に再チャンスを提供)

目的:認証エラーによる機会損失を防ぐ

認証が失敗する主な原因は、「カードが3Dセキュアに非対応」「ワンタイムコードの誤入力」「事前設定の未完了」などが多くを占めます。

このような場合は、ユーザーに「カード会社のサイトで本人認証設定を行ったうえで再購入できます」と案内し、あわせて「ワンクリックで再試行」できるボタンを設置すると、再購入率(回復率)の向上が期待できます。

4.モバイルSDKの導入で OTP※ スマホ認証をスムーズに

目的:入力時間を減らし、完了率を上げる

スマートフォンアプリでは、3Dセキュア2(3DS2)用のモバイルSDKを導入することで、アプリ内で本人認証画面をシームレスに表示できます。また、SMSで送信されるワンタイムパスワード(OTP)をOS側で自動入力できる設定を行うと、入力ミスや操作の手間を防ぎ、スムーズな認証体験が可能です。

実際、3Dセキュア2のモバイルSDKを利用することで、リダイレクトを伴うブラウザ遷移を回避し、よりスムーズなUXを実現できると報告されています。これにより、モバイル環境での離脱率低下や完了率向上が期待できます。

※OTP One-Time Password(ワンタイムパスワード)

参考:asee https://cybersecurity.asee.io/blog/3d-secure-2-mobile-sdk-in-app-purchasing/

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

5.多段モニタリング体制で異常検知

目的:障害やシステム不具合を早期発見

導入初月は「チャレンジ発生率・失敗率・承認率・チャージバック」の4指標を毎日確認し、異常検知アラートを設定して、PSPやカード会社(Issuer)のACS(Access Control Server:本人認証サーバー)障害を素早く把握・対応します。

6.海外カードや障害時のバックアップフロー

目的:取引エラーや未対応カードを救済

海外発行カードで3DS2に未対応の場合は、自動的に旧バージョン(3DS1)で認証を試みます。

それでも処理できない場合は、BINルーティング(カード番号の先頭6桁で発行会社を識別し、最適な決済経路を選択する仕組み)を活用し、別の決済代行会社やネットワーク経由で再処理します。

Stripeの公式ガイドによれば、BINルーティングや決済ネットワークの最適化によりカード承認率を向上させることが可能であり、複数ルートを確保する設計が推奨されています。

これにより、システム障害時や海外カード決済でも安定した取引成功率を維持できます。

参考:Stripe https://stripe.com/jp/guides/optimizing-authorization-rates

7.3Dセキュア+不正検知の二段構え(防御力の最大化)

目的:3Dセキュアをすり抜ける不正取引を防ぐ

3DSだけでは防ぎきれない高リスク取引に対しては、不正注文検知システム(AIスコアリングなど)を併用するのが効果的です。

たとえば、AI不正検知ツール「Sift(シフト)」を導入した企業では、チャージバックを最大93%削減した事例が報告されています。

このように3Dセキュアと不正検知の組み合わせは、セキュリティ強化と顧客体験の両立に大きく寄与します。

参考:MACNIKA https://www.macnica.co.jp/business/security/manufacturers/sift/case_01.html

これらを踏まえ、3DS導入プロジェクトでは「初期設計でチャレンジ率を最適化 → UIコピーとOTP自動入力でUXを改善 → ログ監視とフォールバックで承認率を維持」という三段階の運用改善サイクルを回すことが不可欠です。単に”オンにする”だけでは望む成果を得られないため、導入前にKPI(チャージバック率・承認率・チャレンジ率・離脱率)を定義し、週次レビューで継続的にチューニングする体制づくりが成功の鍵となります。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

3Dセキュアの最新動向と今後の展望

オンライン決済の主流がモバイルアプリとウォレット決済へシフトする中、EMV 3-D Secure(以下3DS)は2.3系へ進化し、さらに次期バージョン(2.4/3.0)を視野に入れた議論が始まっています。ここでは①技術仕様のアップデート、②市場・規制・キャッシュレス化の潮流二つの観点から”これからの3DS”を読み解きます。

3Dセキュア2.xの進化と新機能

| バージョン | 主な追加機能 | 期待効果 |

|---|---|---|

| 2.1 → 2.2 | リスクベース認証のパラメータ拡充(端末指紋最大10MB→100MB)、チャレンジレスポンス圧縮 | スムーズな決済の割合が向上 |

| 2.2 → 2.3 | Delegated Authentication(アプリ側の生体認証を流用)、Passkeys/FIDOへの布石、後続取引向けのトークン共有 | ワンタイムパス不要・UX改善 |

| 2.4(ドラフト) | IoT決済・デジタルウォレット固有フロー、認証後のAIによる追加チェック | 決済チャネル多様化への対応 |

EMVCoによる2.3仕様では、アプリ内Face IDや指紋認証の結果をIssuerに転送できるDelegated Authenticationが正式オプション化され、チャレンジ発生率が平均-34%下がったケーススタディが報告されています。さらに「Recurring Data Elements」の拡張により、サブスク継続課金でも初回以降はフリクションレスを維持しやすくなりました。

一方、Visa SecureやMastercard Identity Check™はAIスコアリングを強化し、OTP不要で認証完了できた取引の割合が90%超に到達したIssuerも出ています。

Visaの公式データでは、ネットワーク全体で4兆円相当($40B)の不正取引を阻止できたと報告されています。

今後のキャッシュレス社会における位置づけ

市場規模と普及率

調査会社各社は、3Dセキュア市場の急速な成長を予測しています。

市場調査・コンサルティング企業のMaximize Research(インド)の調査では、3DS関連市場が2024年の約5.9兆円($39.5B)から2032年には約15.2兆円($101.3B)へ、年平均成長率(CAGR)12.5%で拡大すると予測されています。

また、市場調査会社のData Insights Market(インド)は、2025年の約2.3兆円($15B)から2033年には約6.8兆円($45B)へ、年平均成長率15%で拡大すると試算。同社は「ECの急拡大と不正利用対策の必要性が市場成長を牽引している」と分析しています。両調査とも、アジア圏・中東でのEC市場拡大が主な成長要因になるとしています。

補足:1ドル150円で計算しています。

規制の加速(PSD3/各国ガイドライン)

EUは2026年に施行予定のPSD3/PSRでSCA(強力な顧客認証)の適用対象を拡大し、モバイルウォレットやA2A決済にも3DS相当の多要素認証を義務づける方向です。日本でも2024年の「キャッシュレス法制・指針」改定案で”3DS準拠のリスクベース認証の採用”が明記され、主要PSPは2025年度から新規加盟店は3DSオンがデフォルトに。

技術連携と進化するエコシステム技術融合とエコシステム

現在進行している例を3つ紹介します。

①パスキー/FIDO2連携 EMV 3DS 2.3以降は「パスキー+トークン化」の組合せで完全パスワードレスを実現する準備が進行中。

②ネットワークトークンとの連携による「認証情報+決済情報の非保持化」は、Visa・Mastercardが2026年までに本格実装予定。

③AI後追い審査: チャレンジ後もIssuer側で機械学習再評価して即時リスク引き上げできる”Post-Challenge Risk Review”が試験運用中。

中長期展望

国際標準化の動きとしては、決済業界の国際標準化団体 EMVCo は、2027年を目標にデジタルIDの相互運用規格(ISO 23220)と3Dセキュアを橋渡しするブリッジ仕様の策定を検討しています。

これにより、個人認証やID管理の国際的な互換性が高まる見込みです。

決済チャネルの拡張という視点では、各国のキャッシュレス政策とIoT化の進展により、EV充電スタンド、車載決済、スマート家電など非対面(CNP:Card Not Present:カードを提示しない非対面決済)取引で3Dセキュアが活用される領域が拡大すると予想されています。

参考:WORLDLINE「The future of autonomous and invisible transactions」

デリゲーテッド認証の普及にあたり、Visa、Mastercard、American Expressなど主要ブランドでは、加盟店アプリ内で本人認証を行い、承認処理をカードネットワーク側で行う「分散型(デリゲーテッド)認証モデル」の採用が進む見通しです。この仕組みにより、UXの向上と承認率の維持を両立できると期待されています。

参考:Mastercard「Delegated Authentication for Merchants」

こういった背景も含め、3DSは「規制で仕方なく導入」する段階を超え、“売上拡大を支援する基盤”として位置づけられつつあります。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。

まとめ

オンライン決済の不正利用は年々拡大しており、3Dセキュア(特に最新のEMV 3-D Secure 2.x)は、こうしたリスクを抑えながら売上と顧客信頼を同時に高める実践的な手段となっています。

導入に際しては、決済代行会社が3Dセキュア2に完全対応しているか、初期費用と取引手数料を許容できるか、そして自社サイトやアプリのUXを損なわない形で実装できるかを事前に確認することが不可欠です。また、導入後はチャージバック率・承認率・離脱率を継続的にモニタリングし、チャレンジ発生率や認証画面の案内を最適化していくことで投資対効果を最大化できます。

今後はパスワードレス認証やAIによるリスク解析、ネットワークトークンとの連携が進むことで、3Dセキュアは「義務的な追加認証」から「収益拡大を後押しする基盤」へと進化し続ける見通しです。

Webサイト制作会社をお探しですか?

サイトの目的・ゴールにあわせて丁寧に課題解決しながら無駄のない費用でサイトの成功まで伴走します。

BtoB企業サイト・BtoC通販サイト・マーケティングサイト・採用サイト・営業リード獲得サイト・オウンドメディアほか、あらゆる業種・商材で成功ノウハウを保有しています。